今回のテーマに Google ドライブを選んだ理由

弊社では、よりビジネスに集中できる環境を構築するために、 Google Workspace と呼ばれるグループウェア機能を備えたコラボレーションツールを導入しています。 Google は全世界で数十億のユーザーを抱えるサービスを運用しており、日々サイバー攻撃の危険に晒されています。逆に言うと、これらの脅威に対する防御策とノウハウをどの企業よりも保持しており、それらの知見に基づいた技術が実装された Google のアプリケーションのセキュリティ基盤は非常に強固なものであるといえます。

しかしながら、いくら強力な武器があったとしても、それを操るための知識が不足している場合、致命的な傷を追ってしまうリスクもあります。今回はランサムウェアの基本情報、及び Google ドライブ上に保管された機密情報をランサムウェアの脅威から守るための方法や仮に感染した場合にファイルを復元する方法について解説します。

本記事は前後半に分けた記事を想定しており、前半は「ランサムウェアの概要や企業が攻撃を受けた場合の被害」に関して説明し、後半は「 Google ドライブに対するランサムウェアの脅威と具体的にファイルを保護・復元する方法」について解説します。

ランサムウェアとは何か

ランサムウェアとは、英語の「Ransom(ランサム)」という身代金を意味する言葉と、「Software(ソフトウェア)」というコンピュータプログラムを表す言葉を組み合わせた造語です。このマルウェアは、感染した端末のデータを暗号化するなどしてアクセスできない状態にし、そのデータを再び利用可能にするための条件として、金銭の支払いを要求する手口が特徴になっています。

ランサムウェアはビジネスとして確立されている

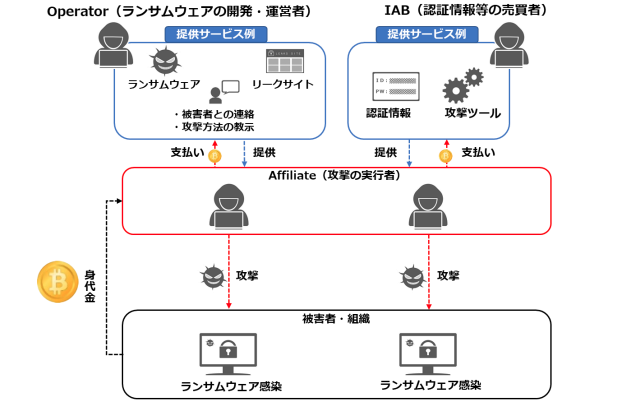

なぜここまで手法が確立されているのかというと、ランサムウェアは1つのビジネスとして確立しているからです。ランサムウェアによるビジネスモデルは「RaaS(Ransomware as a Service)」と呼ばれており、犯罪を実行するためのプロセスにおいて、役割分担が明確化されています。実行犯は高度なITスキルがなくとも、このビジネス・エコシステムによって、犯罪を実行することができてしまいます。

感染ルートはVPN機器やリモートデスクトップからの侵入が8割

ランサムウェアというと、メールによる標的型攻撃から感染するルートを想像する人が多いかもしれないですが、意外にも全体の83%がVPN機器やリモートデスクトップ経由の感染になります。VPN機器については、ID/Passが初期状態であったり、脆弱性に対する対応が間に合っていなかったりすることが原因となっています。リモートデスクトップ(RDP)を経由した感染については、IPやポートに対する設定不備、推測可能なパスワードの設定、RDPの特定バージョンの脆弱性が原因であると考えられます。

また企業のVPNアカウント情報や利用機器の脆弱性情報はネットで売買されており(※1)、犯罪グループはここで得られた情報を元に、企業を狙うプロセスが一般的になっているようです。

※1 売買される金額は平均2,800ドルと言われています。

図1: 警視庁HP『マルウェア「ランサムウェア」の脅威と対策』より引用

ランサムウェアは役割分担が存在する組織的な犯罪

ランサムウェアを使った犯罪は、個人ではなく、組織によって実行されます。組織には役割があり、「Operator」「IAB(Initial Access Broker)」「Affiliate」の3つに分類できます。Operatorは主にランサムウェアの開発とプロジェクトの運営を行い、IABは事前に偵察や情報収集を行い、そこで得られた企業の認証情報を提供します。Affiliateは実際に企業に対してハッキングを行う実行者になります。

|

ランサムウェア実行チームのメンバー

|

役割

|

|

Operator(ランサムウェアの開発・運営者)

|

ランサムウェアの開発や被害企業への金銭要求、企業情報のリークサイトの運営を行う。

|

|

IAB(認証情報等の売買者)

※IAB: Initial Access Brokerの略

|

ターゲット企業に関するアクセス情報や脆弱性情報を獲得し、攻撃の実行者に提供する。

|

|

Affiliate(攻撃の実行者)

|

ターゲットとなる企業のインターネット環境に占有し、データの暗号化や外部転送を実施する。

|

図2: 警視庁レポート「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」より引用

現在は二重恐喝が主流になっている

ランサムウェアといえば、企業のファイルを暗号化し、その解除のために金銭を要求するイメーがあると思いますが、昨今はデータを外部に転送し、身代金が支払われない場合は全世界に公開するという脅迫を組み合わせるケースがトレンドになっています。ニコニコ動画のケースもまさに情報リークを組み合わせた犯行であり、データ復旧はできても、データ漏洩は防げないというケースが増えてきています。

ランサムウェアの被害は中小企業が全体の60%以上

中小企業におけるランサムウェアの被害は、以下グラフの通り全体の64%を占めます。攻撃者の立場からすると、より高い身代金を支払うポテンシャルのある大企業を狙うと思うかもしれないですが、そもそも日本は中小企業の割合が99%を占めるのと、情報セキュリティに関する体制や予算のかけ方を考えると、中小企業の方が狙いやすいという側面もあると思います。だとしても、大企業の被害件数は全体の26%占め、決して少なくありません。しかも、この数値は公になっている情報を元に集計されており、企業によっては、あえて公開していない可能性もあります。

図3: 警視庁HP『マルウェア「ランサムウェア」の脅威と対策』より引用

ランサムウェア攻撃を受けた場合の影響

データ復旧にかかる期間と費用

警視庁が公開しているレポート(「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」)によると、復旧までにかかった期間については、1ヶ月以上かかっているケースが全体の17%を占め、復旧にかかった費用については、1000万以上かかったケースが全体の30%を占めています。また、ランサムウェアによる被害は、事業継続性や調査コストだけでなく、顧客との信頼関係に対しても大きな影響を与えることがこれまでのケースからわかっています。

図4: 警視庁レポート「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」より引用

データはバックアップしているが完全な復元ができないケースが多い

データの暗号化に対して、復元するという対応策が考えられますが、大前提としてデータのバックアップが普段から実行されていれば、復元することが可能です。しかし、同じく警視庁が公開しているレポートによると、データのバックアップを実行する企業は多いですが、実際にファイルを復元できた企業は全体の20%を下回っています。

図5: 警視庁レポート「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」より引用

前半記事のまとめ

ここまで、ランサムウェアに関する基本的な知識と被害の詳細について解説を実施してきました。ランサムウェアは、これまでの愉快犯によるマルウェアとは違い、企業の事業活動そのものに影響を与える組織的な犯罪であることが理解できたのではないでしょうか。後半は、ここまでの説明を踏まえ、ランサムウェアが Google ドライブにどのような損害を与える可能性があるのか、そしてどのように防御することができるのかを解説します。後半の記事についても是非チェックしてください。